研究人员发现有活跃活动利用两个Kubernetes配置错误

安全报告:Kubernetes群集的安全隐患

文章重点

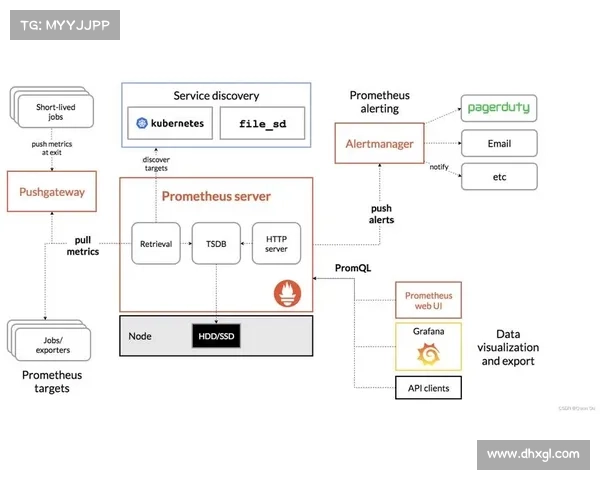

超过60的Kubernetes群集存在安全漏洞,且已被攻击。出现的安全问题主要由于错误配置,特别是匿名访问和“kubectl”代理配置。涉及多个行业的组织面临风险,尤其是开放源代码项目和开发者。安全性管理需加强,以避免快速发布带来的漏洞风险。Aqua Security周二发布的报告显示,他们研究的Kubernetes群集中至少有60遭到攻击,并且已存在恶意软件和后门的活跃攻击。

每天免费2小时加速器在8月8日的发布中,Aqua Nautilus的研究人员解释了这些安全漏洞是由于两项错误配置造成的,强调了已知和未知的配置错误在现实环境中的活跃利用及其对企业网络的危害。

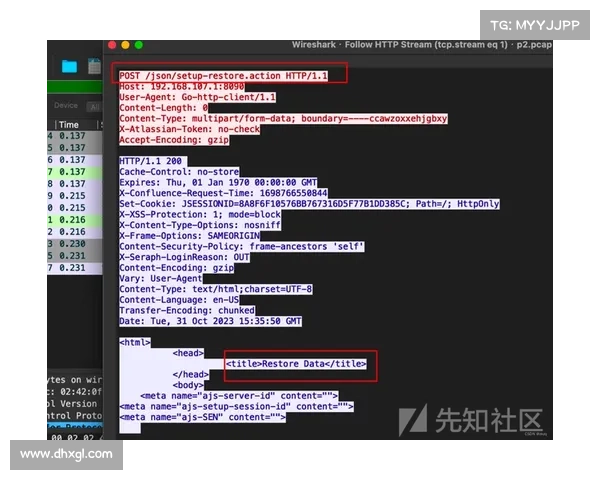

Nautilus突出的首项错误配置是一个广为人知的问题,它允许匿名访问并赋予权限。第二个较少被知晓的问题是“kubectl”代理的错误配置,研究人员表示该配置“不知不觉”地使Kubernetes群集暴露在互联网中。

受影响的组织涵盖多个行业,包括金融服务、航空航天、汽车制造及工业等。研究人员表示,一个主要的担忧是开放源代码项目和无知的开发者可能会不小心信任并下载恶意软件包,从而引发供应链感染。

“A company’s Kubernetes cluster in the wrong hands could lead to irreversible business damage” said Assaf Morag lead threat intelligence analyst at Aqua Nautilus “Proprietary code intellectual property customer data financial records access credentials and encryption keys are among many sensitive assets at risk This research serves as a wakeup call regarding the critical need for Kubernetes security”

Andrew Barratt Coalfire的副总裁指出,这些问题的根源在于普遍较差的云安全管理和对安全团队管理控制的误解。

“从本质上讲,Kubernetes是一个出色的容器化工作负载管理调度工具,”Barratt说。“然而,用于管理Kubernetes基础设施的管道通常在配置文件中留有默认凭证,这些文件有时会被遗留在未受保护的GitHub仓库中。另外,整个平台在高敏捷度的工作环境中频繁使用。如果在这些团队中没有将安全嵌入到流程中,它有时会变成事后的思考,造成快速发布的漏洞,能够在大规模下运营。”

Conversant Group的董事总经理Eli Nussbaum补充说,云基础设施,特别是容器,旨在便于部署。在开发与安全仍然通常是孤立存在的情况下,而不是遵循将安全嵌入到流程中的DevSecOps模型,Nussbaum表示这些技术通常不会强制执行安全性、合规性或内部要求的遵守。

“组织应在新工具得以适当验证并对现有程序和技术控制进行应用或补充之前,阻止所有技术和供应商的使用,”Nussbaum说。“我们一次又一次地看到这种情况,新的工具变得可用。这是IT人员急于使用能够解决问题A的工具,同时产生了意想不到的后果B的又一个例子。这是可以避免的,但需要前瞻性思维和风险评估,而不仅仅是解决当前的需求。”